Nu este zi să nu aflăm câte ceva. Directoratul de Securitate Cibernetică (DNSC) taie și spânzură tot ce prind pe internet, de la domenii, la site-uri, la IP-uri sau chiar ISP-uri. Îmi dă așa un sentiment de deja-vu cu Arahat și pandemia.

Bun, și acum să le luăm pe rând și să le discutăm. Odată cu războiul din Ucraina intensitatea atacurilor cibernetice a crescut, iar unele companii mari din lume au căzut pradă hackerilor. Este și cazul celor mici din România cum e Rompetrol care de câteva săptămâni se chinuie să facă restore și să repună totul în picioare, pentru că nu-i așa, soluțiile de Disaster Recovery (DR), High Availabilty (HA), LLD și HLD sunt pentru fraieri, de ce să plătim când merge și așa.

Acum câteva săptămâni DNSC a închis site-urile de propagandă rusă, știți voi alea cu sputnik și alte câteva care îl pupau în cur pe Putin. Printre ele a fost închis și aktual24.ro care ulterior a fost deblocat pe motiv că „a fost din greșeală”. Știți site-ul ala cu recensământul?

Zilele trecute cei de la DNSC au blocat bookblog.ro, două subdomenii Google Firebase și alte câteva site-uri pe motiv că sunt infectate cu malware/viruși/ulei.

I-auzi:

La data de 4 martie 2022, orele 17:22, Directoratul a fost informat prin intermediul mecanismului de cooperare CSIRT Network (rețeaua structurilor de tip CSIRT din fiecare stat membru UE) cu privire la 679 site-uri web din spațiul UE – dintre care trei cu domeniul .ro – ce au fost implicate în activități frauduloase în mediul online și au fost identificate ca fiind asociate cu atacuri cibernetice de tip DDoS asupra unor instituții guvernamentale din UE:

- www.bookblog.ro cu IPv4: 128.140.228.210 – România, Bucureșt

- www.doilupi.ro cu IPv4 – 77.81.2.84 – România, județul Maramureș

- www.enterieur.ro cu IPv4 – 89.39.246.12 – România, județul Covasna

La data de 11 martie 2022, cele trei site-uri web cu domeniul .ro au fost raportate de Directorat către ANCOM. Lista transmisă către ANCOM este actualizată periodic și publicată, pentru transparență, inclusiv pe site-ul www.dnsc.ro.

Hai că se lasă cu niște procese, ar fi bine să fie colective, mai ales că în conformitate cu pevederile legale din Regulamentul UE 2015/2120 (Open Internet Regulation) nu au voie să:

- blocheze un site întreg prin ISP (Internet Service Provider) fiind o încălcare a accesului la informație, parte a dreptului fundamental la libera exprimare

- atâta timp cât se poate remedia prin dezinfectare, actualizare, notificarea administratorului dar și a firmei de hosting, acestea ar trebui să fie măsurile luate, nu direct blocarea prin ISP, IP sau închiderea domeniului, mai ales că aceste măsuri nu sunt luate după o decizie a unei instanțe de judecată, fără informare adecvată, fără termen și fără posibilitatea de contestare a deciziei.

Cazul bookblog.ro care este prezent în online de 17 ani și oferă review-uri despre cărți, a fost spart de hackeri, cod modificat și aia e. Administratorul Dan Călugăreanu a spus ca cineva le-a spart site-ul și nu l-au mai putut accesa/recupera, în nici un caz nu și-a dat seama că a fost închis de ANCOM la comanda DNSC.

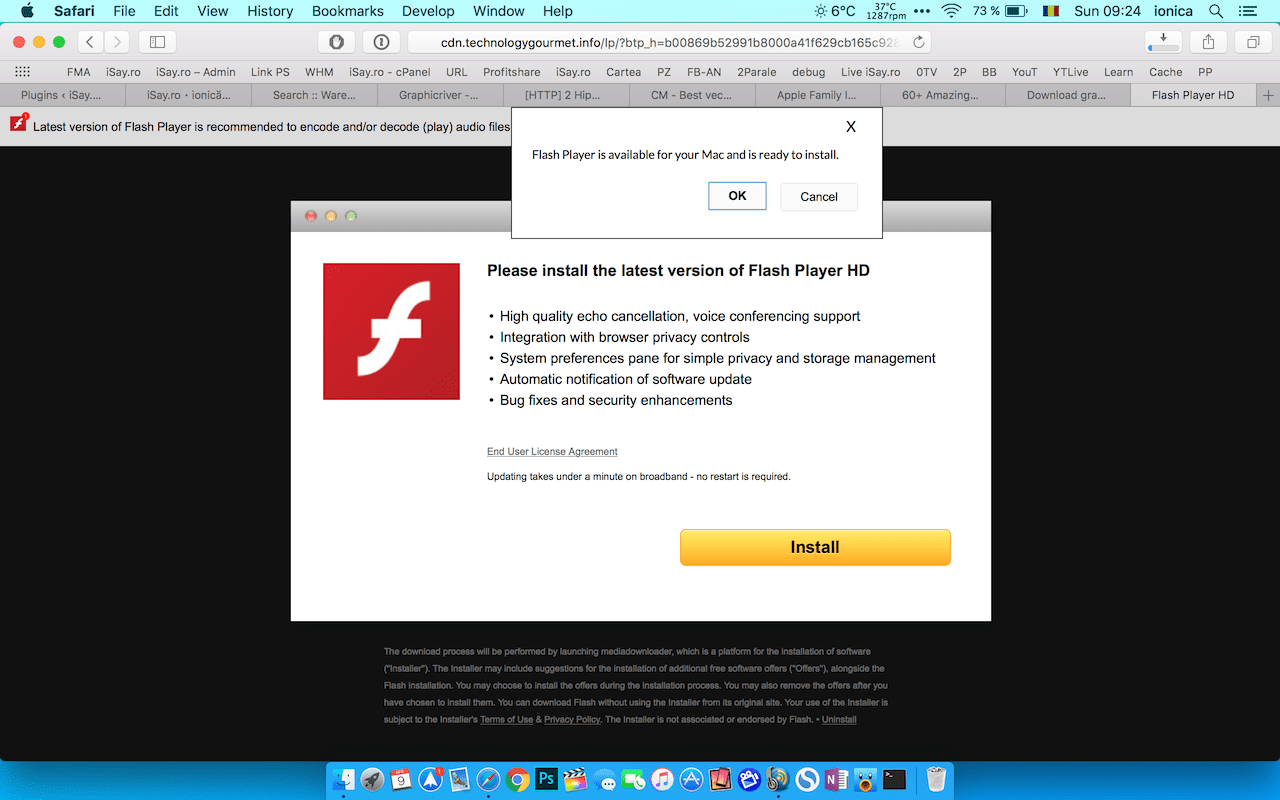

La începuturi mi-a fost spart și mie contul de cPanel, șterse datele sau chiar injectat cod javascript în temă iar când dădeai un click oriunde pe site îți deschidea pagini cu pornoșaguri.

- în septembrie 2012 din Ucraina cineva tot încerca să se logheze la mine pe site folosind brute force

- tot în septembrie 2012 site-ul mi-a fost spart.

- iunie 2018 mi-a fost inject prin temă un javascript numit Traffictrade.js.

Cum vă protejați?

Eh, aici sunt multe modalități, fiecare alege ce consideră că e mai bine pentru el și site-ul său.

- schimbați toate parolele cu unele complexe, mai ales cele pentru userul/userii de bază

- restricționați accesul la fișiere din wp-content

- instalați WP Limit Login Attempts, setați accesul la fișiere precum wp-login/wp-admin/wp-config/wp-header să fie făcut cu ajutorul unei parole criptate. Detalii în acest articol.

- opriți accesul la xmlrpc.php

- activați mod_security în cPanel

- instalați Sucuri Security – Auditing, Malware Scanner and Hargening (vă ajută în caz că un fișier se modifică sau cu ajutorul lui puteți bloca diverse funcții)

- opriți navigarea prin directoare în wp-content. Aici de obicei uploads unde sunt puse pozele rămâne accesibil, restul sunt blocate din exterior

- accesul la wp-config.php din exterior

- analizați opțiunile Content Security Policy (CSP) și X-Frame-Options

- cel mai important faceți update la wordpress regulat, la pluginuri și la temă

Sunt surprins de faptul că acum câțiva ani, m-au sunat cei de la Easyhost (la ei am site-ul găzduit) și mi-au spus că au primit alertă pentru un anumit fișier care poate fi virus. Eram plecat de acasă, așa că am intrat pe telefon, am identificat fișierul (era în folderul de cache), am șters tot, apoi l-am găsit în Sucuri că a fost blocat. Deci, contează și unde ai găzduit domeniul, cine se ocupă de administrare, etc. Dacă era ceva nasol le spuneam lor să blocheze accesul din WHM la site până ajungeam acasă ca să rezolv problema. Dacă nu putea fi rezolvată de mine, le ceream un restore la site cu 2-3-5 zile în urmă urmând să schimb parole și alte cele.

În 2022 nu mai putem face asta că DNSC îți scoate scoate serverul din priză, mai contează că poate e singurul tău business, pe cine interesează? Ca să înțelegeți cum va funcționa platforma aia minune a lui Arahat cu fake news, exact la fel, pumnul în gură!

Sursă: hotnews.ro

Urmărește-mă pe Google News sau activează

0 Comentarii