Anul trecut a fost rândul unui malware numit Traffictrade.js să atace temele tagDiv în special Newspaper și Newsmag. Acum avem cdn.letmeplayformoney.com/main.js Nu face nimic altceva decât să adauge un script cu un cookie și să îți facă redirect la niște site-uri fantomă sau de porn infestate și ele cu malware.

Codul cu pricina introduce un .js în meniul ads→header iar apoi codul în sine este trimis către secțiunea custom javascript din meniul temei.

Anul acest este răndul lui cdn.letmeplayformoney.com/main.js să își facă apariția. După o zi întreagă de search & read am să vă arăt soluția găsită pentru a îndepărta malware-ul din tema, ca acesta să nu mai apară. Acest este unul de tip XSS fără ca el să aibă acces la date personale sau date despre contul tău.

Pentru că tema updatează automat orice modificare atunci când vine vorba de custom javascript și header ad, am să vă arăt 2 metode prin care puteți scăpa de injectarea acestui malware și de reaparația lui ulterioară.

Eu l-am „primit” sâmbătă, l-am șters, mi-a apărut duminică, luni l-au căutat prin DB și prin fișiere, marți s-a activat din nou, iar astăzi la fel. Am luat forumurile la rând și iată cele două soluții găsite.

Din cPanel faceți un zip la temă și o downlodați pe calculator, la fel si cu baza de date, dacă greșiți ceva să puteți face restore rapid.

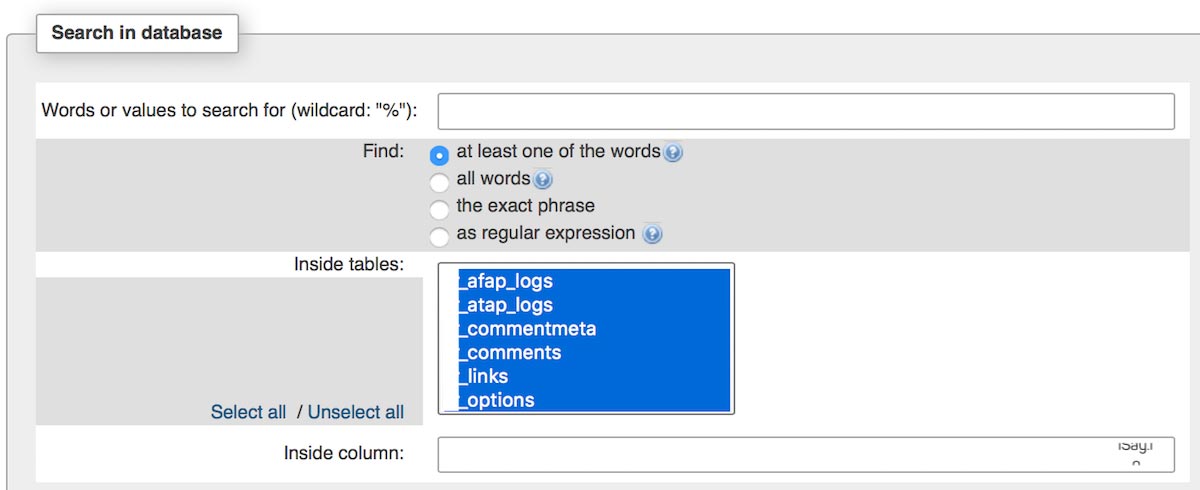

Înainte de a începe, vă rog să mergeți în cPanel, să intrați în phpmyAdmin și să căutați după cele două cuvinte traffictrade și letmeplay ca să fiți siguri că nu există linii cu aceste coduri:

iar la words scrieți traffictrade sau letmeplay și dați enter. Dacă vă găsește linii în BD trebuie să le înlocuiți urgent pe toate, iar dacă nu găsiți înseamnă că doar tema are o vulnerabilitate.

Codul se injectează prin admin-ajax.php din folderul wp-admin, iar o soluție a fost adăugarea unei linii de cod care să oprească injectarea, însă dacă apărea un update de wordpress, uitai și dădeai update și iară te infectai.

Vom șterge opțiunea de custom javascript din Theme Panel, iar pentru ads→header vom șterge linia care poate face update ca să schimbe conținutul și să pună un malware prin .js (javascript).

1. Primul pas

Deschidem din nou cPanel alegem File Manager și cu ajutorul lui vom face toate modificările.

Trebuie să ștergem posibilitatea ca atacatorul să dea save automat și să injecteze codul în ads→header. Ca să facem asta trebuie să mergem în folderul temei Newspaper/wp-admin/panel/td_panel_data_source.php

Deschidem fișierul td_panel_data_source.php, dăm scroll până jos la ultimele rânduri și vom vedea următoarele. Din secțiunea //AJAX FORM SAVING ștergem primul rând cu totul. (cel cu săgeată), iar apoi salvăm documentul.

add_action(wp_ajax_nopriv_td_ajax_update_panel, array(td_panel_data_source, update));

2. Al doilea pas

După ce am șters linia din pasul 1 și am salvat fișierul, mergem acum în folderul temei și deschidem fișierul functions.php, apăsăm ctrl+f sau scriem sus în căsuța de search custom javascript și dăm enter.

Vom ajunge la funcția de mai jos, ea fiind disponibilă în Theme Panel din wordpress chiar jos de tot, acolo unde se inserează codul de malware după ce se salvează acel javascript în ads→header

Ștergem toată funcția, iar după închiderea funcției </script> ștergem doar prima acoladă }. Salvăm documentul, mergem în wordpress, dăm clear cache dacă avem pluginuri de genu, deschidem setările din browser, mergem la Cookies & Data și dăm clear all. Închidem browserul și îl redeschidem.

Cei care au făcut acești pași, din forumurile google, au rezolvat problema de vulnerabilitate a temei. Desigur, tot timpul vă recomand să faceți update la fișierele wordpress, la pluginuri și la teme. Dacă problema reapare și acum, atunci din păcate aveți nevoie de o altă temă nouă.

Ca să putem sta liniștiți vă recomand să vă schimbați parola de la userul wordpress, cpanel și la baza de date.

Better safe than sorry!

Urmărește-mă pe Google News sau activează

0 Comentarii